A estratégia Mobile First para implementação de aplicações

Mobile first é um conceito aplicado em projetos web onde o foco inicial de arquitetura e desenvolvimento é direcionado aos dispositivos móveis e em seguida para os desktops.

Esse conceito vem ganhando cada vez mais destaques nos projetos digitais e mercados de eventos. Ele afeta diretamente as ações de marketing desenvolvidas nos ambientes online.

Continue lendo “A estratégia Mobile First para implementação de aplicações”Frameworks para chamadas de Vídeo em tempo real: Indo a outro nível com Comunicações sem interrupções.

Descubra o poder dos frameworks de chamadas de vídeo em tempo real e desfrute de experiências em comunicação de ponta sem quaisquer interrupções e de forma gratuita.

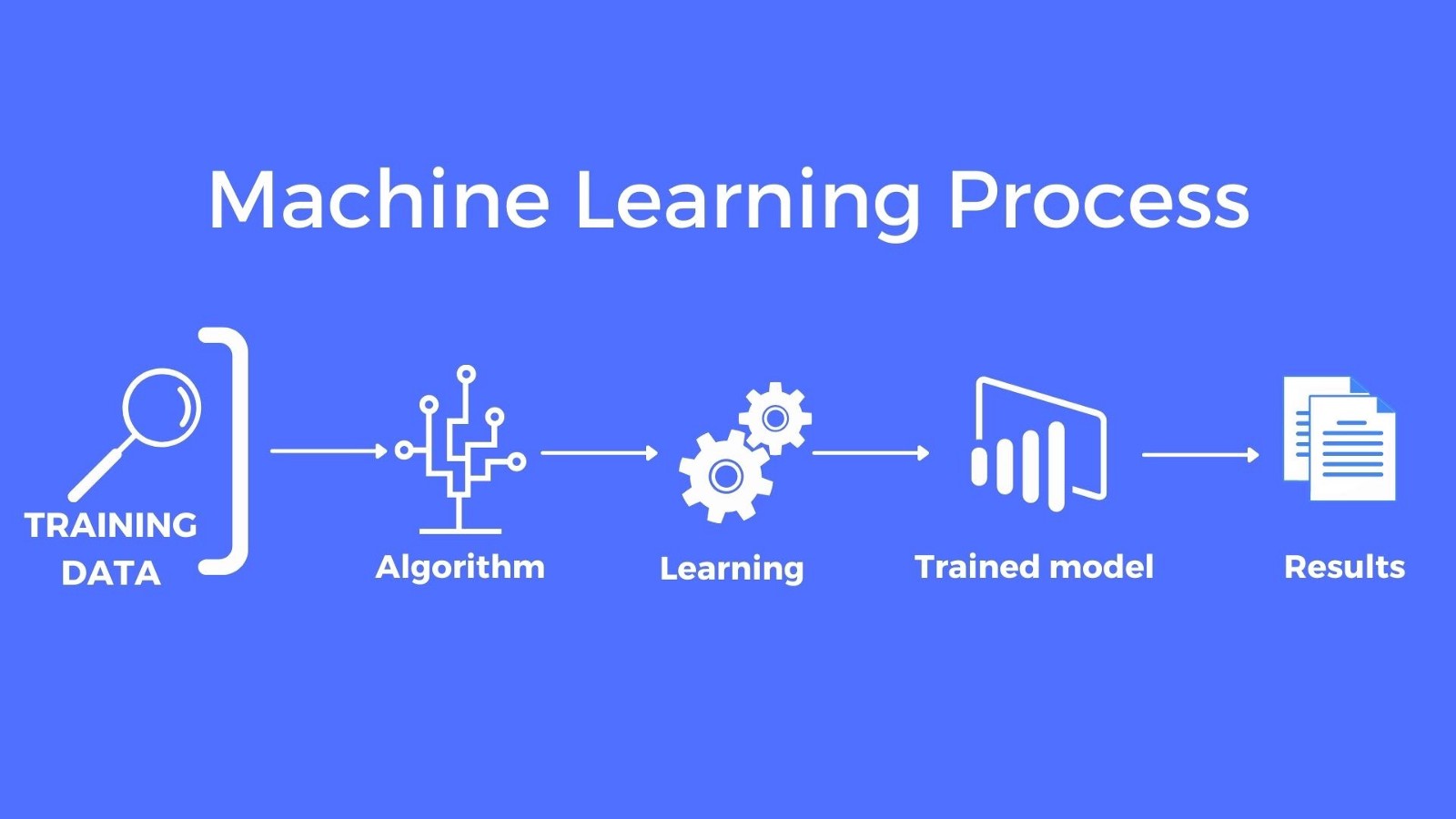

Continue lendo “Frameworks para chamadas de Vídeo em tempo real: Indo a outro nível com Comunicações sem interrupções.”Uso da Inteligência Artificial para indicação de livros a leitores

Cada vez mais democrática e acessível, não é novidade que a inteligência artificial tem ganhado espaço no dia a dia das pessoas, mas a utilização de ferramentas como essa não é recente. Há anos o comércio eletrônico tem usufruído da tecnologia para ser assertivo em suas recomendações e vendas. A ascensão do uso de dados de navegação é conhecida como BigData e é feito com a tecnologia de “cookies” e “tracking”, onde o algoritmo extrai informações da utilização em sites e aplicativos do usuário.

O uso do UiPath para automatizar tarefas repetitivas em empresas de software

Uipath tem uma abordagem intuitiva e user-friendly, permite que empresas de software automatizem processos manuais, liberando tempo e recursos para atividades de maior valor agregado.

Continue lendo “O uso do UiPath para automatizar tarefas repetitivas em empresas de software”O uso da IA para recomendações de festas

Todos os dias, ao navegarmos na internet, geramos dados sobre o nosso comportamento virtual que alimentam diversos tipos de algoritmos e sistemas. Em especial, sistemas de recomendação. Primeiramente, é preciso saber que somos analisados a partir dessas informações. E que isso não é, necessariamente, algo ruim.

Continue lendo “O uso da IA para recomendações de festas”Geolocalização e o seu uso para apoiar a tomada de decisões em aplicações

Muitas vezes quando gostaríamos de ir para um lugar que não conhecemos, é muito comum utilizar algum aplicativo que encontre a menor rota de acordo com o que for mais importante para quem for realizar esse percurso. Entretanto, apesar de ser cada vez mais comum situações como essa, muitas pessoas ainda não sabem como a geolocalização funciona e em como ela está impactando no seu dia a dia.

Continue lendo “Geolocalização e o seu uso para apoiar a tomada de decisões em aplicações”Aplicações para documentações de APIs

Em um mundo cada vez mais integrado e conectado, pode-se dizer que atualmente encontram-se diversos serviços que se comunicam entre si, trazendo uma vasta quantidade de funcionalidades e recursos que aprimoram a experiência de um usuário final, na utilização de algum software ou serviço.

Continue lendo “Aplicações para documentações de APIs”Amazon SES: Entenda as vantagens e desvantagens de se usar

No mundo atual, manter um contato contínuo com clientes e parceiros pode ser uma tarefa difícil, ainda mais para grandes empresas. Uma forma de realizar essa comunicação é utilizando e-mails. Porém, o monitoramento para que eles realmente cheguem a um destinatário pode ser difícil e até mesmo de alto custo. Assim, a utilização de um meio externo para realizar esse trabalho é uma ótima opção.

Continue lendo “Amazon SES: Entenda as vantagens e desvantagens de se usar”Segurança, resistência e liberdade em Smartphones.

A popularização, facilidade e usabilidade dos sistemas operacionais móveis são os grandes atrativos da indústria mobile, mas nem por isso devemos descuidar das ameaças digitais.

Tudo é muito bem pensado, as inovações são constantes e a abrangência cada vez maior. De um lado temos a Apple e sua extrema resistência e controle dos aplicativos para IOS, de outro temos o Google e uma grande liberdade para aplicativos do Android.

Em 2012 foram vendidos 16 milhões de smartphones no Brasil, ou seja, mais de 30 smartphones por minuto. Isso só vem a ressaltar a importância dos dispositivos mobile na sociedade brasileira.

Em respeito da liberdade de aplicativos em dispositivos mobile, existe uma questão sobre o porquê deste bloqueio. A resposta da Apple é apenas uma, segurança! Não é para tanto, afinal até hoje, desde meados de 2007, quando contemplamos o lançamento do primeiro iphone, o IOS permanece. Já foram registradas diversas falhas no sistema que abriam brechas de segurança e diversos malwares¹ já tentaram passar pelos filtros da Apple Store (loja de aplicativos da Apple), mas poucos obtiveram sucesso e mesmo estes foram prontamente removidos da loja virtual. A Apple sempre se manteve reservada a utilização e comercialização de aplicativos de terceiros, possuindo um controle extremamente rígido de avaliação, desde aplicativos para seu sistema operacional voltado a desktops e notebooks, o MacOS. Infelizmente a Apple não pode mais se vangloriar de que seu MacOS é 100% impenetrável, já constam registros de malwares encontrados. Em abril de 2012 um trojan chamado Flashback infectou mais de 600 mil máquinas com o sistema MacOS, o que representa para a Apple mais de 1% do total de usuários do Mac.

O ponto a ser considerado é que até mesmo sistemas ditos como blindados podem se tornar vulneráveis. Mesmo com todo o controle por parte da Apple, ainda não ha real necessidade de utilizar um antivírus em um iphone, o contra disso é a perda de inúmeros aplicativos interessantes. O navegador Mozilla Firefox pode ser citado como exemplo. A Mozilla alega que ainda não foi permitida a disponibilizar seu navegador para dispositivos IOS, devido as restrições que acabam por tornar mais burocrática a liberação do aplicativo na loja virtual da Apple. Enquanto isso o Android possui uma ótima versão do aplicativo.

Seguindo na contra mão da Apple, o Google possui um certo filtro de aplicativos, mas é claramente inferior ao regime imposto pela Apple, uma vez que é muito mais fácil disponibilizar um aplicativo para download no Google Play (loja de aplicativos para Android da Google). Acompanhando essa maior liberdade temos o problema da insegurança nos aplicativos, pois inúmeros malwares já passaram pelos filtros da Google e acabaram por infectar milhares de aparelhos com Android.

Também existem antivírus para Android, que garantem prevenir estas ameaças. Observando um pouco mais o histórico do Android podemos constatar um caso onde alguns aplicativos para emulação de jogos de Super Nintendo foram exumados da sua loja virtual, não por questões de segurança, mas sim direitos autorais pertencentes a Nintendo. Mesmo assim ainda podemos encontrar estes emuladores disponíveis através de meios alternativos ao Android. Uma prova dessa insegurança é o fator de que em 2012 as ameaças digitais para Android corresponderam a 79% de um total para dispositivos móveis.

Considerando que o Android possui como núcleo do sistema operacional o Linux, espera-se que assim como as inúmeras distribuições Linux para desktop o Android seja tão seguro quanto. Acontece que não é exatamente assim, o Linux imposto ao Android acabou sendo tão adaptado que perdeu em muito sua essência, embora continue sendo Linux, perdeu-se muito das políticas de segurança, que realmente toravam o sistema seguro de fato.

Assim chegamos no famoso Jailbreak para iphone. Técnica esta que consiste em desbloquear o sistema para o uso de aplicativos não autorizados pela Apple. Por que alguém, em sã consciência, realizaria esta técnica, tendo em vista que é justamente este bloqueio da Apple que garante a blindagem do sistema? Para responder a esta questão precisamos voltar a 2007, no lançamento do primeiro iphone. A apple anunciou como um aparelho revolucionário, o que de fato foi (basta ver o que eram os smartphones antes e depois de iphone).

Mas o ponto principal, que de início não se tornou muito famoso entre os usuários foi o excelente IOS. É basicamente um sistema operacional completo no corpo de um celular. Não demorou muito para que os usuários mais hardcores descobrissem que aquele sistema escondia bem mais poder do que a Apple queria que seus usuários soubessem. A começar pelo fato de que não existiam aplicativos para o sistema, a ideia inicial era que tudo funcionasse pela nuvem, portanto não havia necessidade de aplicativos locais. Com o desenvolvimento do jailbreak, inúmeros desenvolvedores passaram a criar aplicativos para realizar tarefas que o IOS ainda não havia implementado, como a simples funcionalidade de copiar e colar textos e a multitarefa, permitindo abrir novos aplicativos enquanto se mantinham outros em segundo plano.

Apenas devemos salientar que esta técnica não é proibida judicialmente, apenas anula a garantia do iphone perante a Apple. E o ponto negativo? Certamente é a insegurança proporcionada. Não ha nenhuma garantia de que os aplicativos disponíveis em lojas alternativas a Apple Store sejam totalmente seguros e a prova de falhas.

Então, será que alguém ainda não possui um bloqueio por senha no smartphone? Essa é a hora de agir. Lembrando sempre do “bom senso”, requisito fundamental para evitar ataques virtuais, não apenas no seu smartphone, mas também nos tablets, desktops e notebooks.

Autor: Rober Zanotto Guerra

Referências:

– IDC Analyze the Future, http://br.idclatin.com/releases/news.aspx?id=1440

– Oficina da Net, Rafaela Pozzebon, http://www.oficinadanet.com.br/post/10069-android-e-o-lider-em-ameacas-digitais

– Revista Info, Monica Campi, http://info.abril.com.br/noticias/seguranca/malware-que-atacou-macs-teve-origem-no-wordpress-23042012-8.shl

– url imagem: http://blog.dialaphone.co.uk/wp-content/uploads/2011/01/phone-security.jpg

¹malware: qualquer software com objetivo malicioso.

CRIMES CIBERNÉTICOS: Legislação brasileira e técnicas de forense

A legislação brasileira e técnicas de forense computacional aplicadas à essa modalidade de crime.

Spam e Mecanismos AntiSpam

“Em 2008, internautas brasileiros enviaram 2,7 trilhões de spams. No primeiro bimestre deste ano, o país passou à primeira posição no ranking mundial, após ter sido responsável por 7,7 trilhões somente em 2011.”

“Em 2008, internautas brasileiros enviaram 2,7 trilhões de spams. No primeiro bimestre deste ano, o país passou à primeira posição no ranking mundial, após ter sido responsável por 7,7 trilhões somente em 2011.”

Spam, mensagem eletrônica não-solicitada enviada em massa, é hoje uma realidade que representa quase 70% do total de e-mails enviados. O conteúdo varia desde a venda de produtos, correntes, boatos, propagandas, golpes financeiros, até a disseminação de softwares maliciosos. Continue lendo “Spam e Mecanismos AntiSpam”

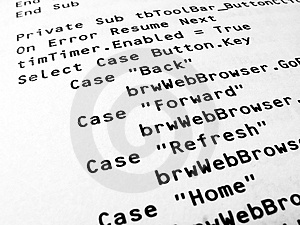

Boas Práticas para Desenvolvimento Sistemas

Utilizar boas práticas de programação é um item básico para quem planeja ou já atua na área, trata -se de tudo que pode tornar o código melhor, ou seja mais legível, veloz, econômico e de fácil manutenção.Um programador que usa boas práticas facilita o entendimento do seu código para seus colegas, e para si mesmo, poupando seu tempo e o da empresa.

Utilizar boas práticas de programação é um item básico para quem planeja ou já atua na área, trata -se de tudo que pode tornar o código melhor, ou seja mais legível, veloz, econômico e de fácil manutenção.Um programador que usa boas práticas facilita o entendimento do seu código para seus colegas, e para si mesmo, poupando seu tempo e o da empresa.

Novas boas práticas podem ser criadas todos os dias, já que programadores sempre se deparam com novas situações, por isso todo desenvolvimento exige acima de tudo bom senso, o ideal é programar visando sempre a melhor performance, o entendimento do código.

Alguns exemplos práticos: Continue lendo “Boas Práticas para Desenvolvimento Sistemas”

LitlePrint: Mini-impressora conectada à internet reproduz notícias no formato de ‘recibo de compras’

A empresa de consultoria de design britânica Berg lançou a Little Printer, uma pequena impressora em forma de cubo, conectada à internet e com uma ‘cara feliz’, que imprime notícias publicadas em sites e mídias sociais, em pedaço de papel do tamanho de um ‘recibo de compras’, noticia o site fastcodesign.com. Continue lendo “LitlePrint: Mini-impressora conectada à internet reproduz notícias no formato de ‘recibo de compras’”

A empresa de consultoria de design britânica Berg lançou a Little Printer, uma pequena impressora em forma de cubo, conectada à internet e com uma ‘cara feliz’, que imprime notícias publicadas em sites e mídias sociais, em pedaço de papel do tamanho de um ‘recibo de compras’, noticia o site fastcodesign.com. Continue lendo “LitlePrint: Mini-impressora conectada à internet reproduz notícias no formato de ‘recibo de compras’”

QR Code: o que é e como usar

Conheça o padrão usado para mostrar conteúdo em celulares

Conheça o padrão usado para mostrar conteúdo em celulares

O processo de identificação de produtos sofreu uma revolução com a invenção do conhecido código de barras. Este reinou praticamente absoluto por muito tempo até que outros métodos foram surgindo. O QR (Quick Response) Code é um deles. Sua criação ocorreu em 1994 por uma subsidiária da Toyota no Japão.

.

O que é o QR Code?

O QR Code consiste de um gráfico 2D de uma caixa preto e branca que contém informações pré-estabelecidas como textos, páginas da internet, SMS ou números de telefone. Continue lendo “QR Code: o que é e como usar”