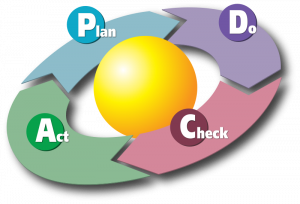

Como todo processo, quando realizamos varias implantações de programas de gerenciamento de impressão criamos uma grande base de lições aprendidas que contribuem para definirmos algumas de boas práticas. Na hora de implantarmos MPS ou serviço de gerenciamento de impressão estas boas práticas podem nos ajudar a obter resultados positivos.

Como todo processo, quando realizamos varias implantações de programas de gerenciamento de impressão criamos uma grande base de lições aprendidas que contribuem para definirmos algumas de boas práticas. Na hora de implantarmos MPS ou serviço de gerenciamento de impressão estas boas práticas podem nos ajudar a obter resultados positivos.

Outsourcing de impressão é o nome dado no Brasil ao processo de terceirizar os serviços de gerenciamento de impressão. O problema está em que muitos chamam qualquer serviço de impressão de outsourcing de impressão, o que não é correto. O que iremos abordar aqui é o que todas as empresas deveriam fazer e ter em conta como MPS (Managed Print Service), serviço de gerenciamento de impressão ou outsourcing de impressão. Continue lendo “MPS (Managed Print Service): Boas Práticas para implantação de um programa de outsourcing de impressão.”