Compartilhar informações, ter acesso a pessoas de todo o mundo, fazer amizades. Até que ponto isso é SEGURO?

Compartilhar informações, ter acesso a pessoas de todo o mundo, fazer amizades. Até que ponto isso é SEGURO?

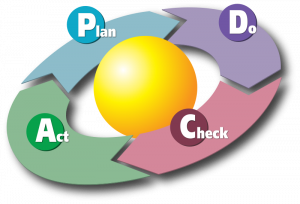

Como o tempo não para e sempre estamos em constante evolução, a internet segue o mesmo passo de atualização. E nós usuários que dependemos dessa ferramenta no cotidiano embarcamos nesta fase de mudanças. Poucos anos atrás a World Wide Web era uma simples fornecedora de informações, casualmente tornando nós meros consumidores, onde hoje esta realidade esta totalmente revertida. Hoje somos além de consumidores, somos colaboradores/informantes. Constantemente estamos contritbundo e colocando informações, e muitas vezes estas informações que disponibilizamos on-line são referentes a nossa vida pessoal. Continue lendo “Segurança voltada para Redes Sociais”