Existem várias formas de se fazer um acesso remoto entre um computador e outro, tanto de forma segura ou não. Nesse artigo será demonstrada uma técnica de acesso remoto seguro através do protocolo SSH (Secure Shell), explicando sobre o seu funcionamento.

1. Introdução

Com o avanço tecnológico das redes de computadores começou a se pensar em uma forma de acessar outro computador sem que o usuário estivesse presente, com isso, surgiram protocolos e programas para tal necessidade. Um deles foi o telnet, que através de comandos de texto permitia enviar arquivos e executar comandos em outra máquina, mas o grande problema era a segurança, pois tudo que era enviado não tinha nenhum tipo de criptografia, nem mesmo usuário e senha, sendo possível capturar essas informações através de ferramentas de interceptação de conteúdo. Através dessa necessidade surgiu o protocolo de acesso remoto seguro SSH (Secure Shell).

2. História

O protocolo SSH foi criado pelo estudante Tatu Ylönen da Universidade de Tecnologia de Helsinki em 1995, seu objetivo era criar uma tipo de conexão segura, onde o que fosse transmitido através da rede utilizada não pudesse ser capturado e interpretado por pessoas com más intenções.

3. Funcionamento do SSH (Secure Shell)

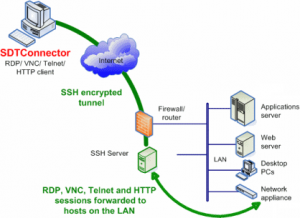

O SSH pode ser utilizado de duas formas, através de promt de comando (cmd.exe) ou de programas específicos criados para gerenciar esse tipo de conexão. Para que isso seja possível é necessário que a máquina que será acessada esteja configurada para aceitar esse tipo de conexão, e claro com todo o cuidado, liberando IP e a porta de acesso, restringindo conteúdo e atividades que poderão ser feitas após conexão realizada pelo usuário conectante. Após o usuário se conectar com o IP e portas especificadas, ele poderá realizar qualquer tipo de tarefa, desde que estejam dentro das permissões estabelecidas. Esse tipo de conexão segura do SSH cria um túnel criptografado entre a máquina acessante e a acessada permitindo o encapsular de outros protocolos não seguros como telnet e FTP ou até mesmo programas visuais como RDP, VNC, Puty e entre outros.

Na figura abaixo pode se ter uma visão melhor de como o protocolo SSH funciona:

Quando é estabelecida a conexão entre o computador acessante e o acessado, o protocolo SSH utiliza um algoritmo de criptografia de 512bits para proteger a autenticação do usuário entre os equipamentos, mas esse nível de criptografia é utilizado somente nessa hora, pois demanda muito processamento das máquinas tornando o processo lento, após é utilizado um algoritmo de criptografia mais simples tornando a conexão mais eficiente.

4. Conclusão

No estudo podesse ter uma ideia de como funciona um acesso remoto seguro utilizando o protocolo SSH, mesmo se sua rede estiver comprometida ele garante a integridade das informações. O problema é que ele garante o acesso remoto, mas se a máquina que está estabelecendo a conexão com a outra estiver com algum tipo de vírus, trojan ou algo do gênero a vulnerabilidade estará comprometida na máquina e não na conexão.

Autor: Marciano Luís Vancini

Referências

http://marcosvperboni.wordpress.com/2013/02/15/ssh-protocolo-seguro-para-acesso-remoto/

http://www.tecmundo.com.br/internet/6627-qual-a-diferenca-de-ssh-para-ftp-.htm

http://www.cesarkallas.net/arquivos/faculdade/topicos2/acesso-remoto.pdf

http://cuangados.blogspot.com.br/2011/04/acesso-remoto.html

http://www.lncc.br/~borges/doc/VPN%20Protocolos%20e%20Seguranca.pdf