Certificado digital trata-se de um arquivo que é capaz de comprovar a identidade de uma pessoa, empresa ou sistema no meio eletrônico.

Certificado digital trata-se de um arquivo que é capaz de comprovar a identidade de uma pessoa, empresa ou sistema no meio eletrônico.

Dependendo do tipo do certificado ele pode estar salvo no sistema operacional ou contido em um dispositivo (cartão ou token), variando assim a segurança agregada.

Não importando o seu tipo, o certificado digital tem a função de assinar, com validade jurídica, documentos eletrônicos e é utilizado também para comprovar a identidade do usuário ao acessar serviços em websites, como por exemplo em sites de bancos. Continue lendo “Certificado Digital e Assinatura Eletrônica”

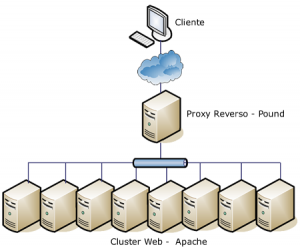

Proxy Reverso: Performance e Escalabilidade

Depois de ser adotado por anos, nas empresas que atuamos, o Proxy se tornou uma ferramenta indispensável para o controle de navegação e firewall evitando que arquivos maliciosos sejam trazidos para dentro das empresas.

Depois de ser adotado por anos, nas empresas que atuamos, o Proxy se tornou uma ferramenta indispensável para o controle de navegação e firewall evitando que arquivos maliciosos sejam trazidos para dentro das empresas.

Agora, está se popularizando a tecnologia de Proxy Reversos, sendo o oposto do Proxy convencional, são aplicados em servidores de sites fornecendo o isolamento dos servidores Web. O Proxy Reverso é um Proxy instalado como Front End nos servidores Web a fim de organizar as requisições e proporcionar o isolamento entre a internet e os diversos servidores e serviços que devem estar disponíveis. Continue lendo “Proxy Reverso: Performance e Escalabilidade”

Obfuscation – Ocultando Informações na Memória ou em Códigos Fonte

Com a crescente utilização de sites de e-commerce ou aplicativos para realizar o pagamento de contas totalmente integrados com redes bancárias se torna cada vez mais importante à integridade dos softwares utilizados. Usuários mal intencionados podem, através de uma análise profunda do aplicativo, reconhecer o código fonte e manipula-lo a fim de retirar informações para benefício próprio. Assim sendo, técnicas de segurança, como a ofuscação de código podem dificultar esse trabalho e tornar o software mais confiável e seguro. Continue lendo “Obfuscation – Ocultando Informações na Memória ou em Códigos Fonte”

Com a crescente utilização de sites de e-commerce ou aplicativos para realizar o pagamento de contas totalmente integrados com redes bancárias se torna cada vez mais importante à integridade dos softwares utilizados. Usuários mal intencionados podem, através de uma análise profunda do aplicativo, reconhecer o código fonte e manipula-lo a fim de retirar informações para benefício próprio. Assim sendo, técnicas de segurança, como a ofuscação de código podem dificultar esse trabalho e tornar o software mais confiável e seguro. Continue lendo “Obfuscation – Ocultando Informações na Memória ou em Códigos Fonte”

Phishing: Oque é? E Como você pode se defender?

O Phishing é uma técnica que explora as mesmas vulnerabilidades humanas que a engenharia social para conseguir informações enganando o usuário. Com as facilidades que a internet proporciona, é cada vez mais comum que os usuários façam suas transações financeiras através dela. O termo phishing vem do inglês fishing que significa pescaria. Continue lendo “Phishing: Oque é? E Como você pode se defender?”

O Phishing é uma técnica que explora as mesmas vulnerabilidades humanas que a engenharia social para conseguir informações enganando o usuário. Com as facilidades que a internet proporciona, é cada vez mais comum que os usuários façam suas transações financeiras através dela. O termo phishing vem do inglês fishing que significa pescaria. Continue lendo “Phishing: Oque é? E Como você pode se defender?”

Honeypot: Como ele pode melhorar sua segurança?

Honeypots (potes de mel) são sistemas que possuem falhas de segurança reais ou virtuais, colocadas de maneira proposital, a fim de que sejam invadidos e que o resultado desta invasão possa ser estudado. Com isso, técnicas, vulnerabilidades e ferramentas são obtidas para análise e proteção dos sistemas. Continue lendo “Honeypot: Como ele pode melhorar sua segurança?”

Honeypots (potes de mel) são sistemas que possuem falhas de segurança reais ou virtuais, colocadas de maneira proposital, a fim de que sejam invadidos e que o resultado desta invasão possa ser estudado. Com isso, técnicas, vulnerabilidades e ferramentas são obtidas para análise e proteção dos sistemas. Continue lendo “Honeypot: Como ele pode melhorar sua segurança?”

Segurança Lógica: Como posso me proteger?

Para conseguirem roubar informações de uma empresa os criminosos não usam apenas o meio físico, mas estão cada vez mais fazendo uso das vulnerabilidades na segurança lógicas da empresa para conseguirem o que procuram. Isso faz com que as empresas busquem alternativas de Segurança para protegerem o que possuem de mais importante: A Informação.

Para conseguirem roubar informações de uma empresa os criminosos não usam apenas o meio físico, mas estão cada vez mais fazendo uso das vulnerabilidades na segurança lógicas da empresa para conseguirem o que procuram. Isso faz com que as empresas busquem alternativas de Segurança para protegerem o que possuem de mais importante: A Informação.

Alguns destes ataques são passivos, na medida em que apenas capturam os dados, sem os alterar, enquanto que outros são ativos, afetando a informação com o intuito de a corromper ou destruir. Continue lendo “Segurança Lógica: Como posso me proteger?”

Programadores americanos estudam criar novas armas cibernéticas

O plano é ampliar e melhorar as opções de defesa contra ataques a computadores de sistemas que sejam vulneráveis a infecções.

O plano é ampliar e melhorar as opções de defesa contra ataques a computadores de sistemas que sejam vulneráveis a infecções.

A DARPA (Agência de Projetos de Pesquisa Avançada em Defesa, em português), o braço do Pentágono que foi responsável por parte da criação da internet, no final dos anos 60, estuda aumentar seus esforços para criação de armas cibernéticas ofensivas, ou seja, armas que poderão ser usadas para ataques virtuais. Continue lendo “Programadores americanos estudam criar novas armas cibernéticas”

Email SPAM: entendendo e minimizando impacto

Neste post será abordado sobre o que é o SPAM e algumas formas de prevenção, por fim orientando e mostrando os meios que usuários e administradores de sistemas têm em mão para usar no combate ao SPAM.

Neste post será abordado sobre o que é o SPAM e algumas formas de prevenção, por fim orientando e mostrando os meios que usuários e administradores de sistemas têm em mão para usar no combate ao SPAM.

Ao falar de email, hoje em dia o SPAM está sempre nos tópicos abordados sobre o tema. O SPAM é o envio/recebimento de emails indesejáveis que muitos de nós recebemos em nossas caixas postais e poucos conseguem se livrar, ao menos parcialmente. Continue lendo “Email SPAM: entendendo e minimizando impacto”

Modelagem de software baseada em análise de vulnerabilidades

Modelagem de software baseada em análise de vulnerabilidades é um processo de análise feita durante o desenvolvimento de uma aplicação, onde devemos identificar os bens ou recursos que aplicação deve proteger e avaliar a necessidade de proteção em relação aos acessos de usuários aos recursos do sistema e sua possibilidade de ação/interação na aplicação.

Modelagem de software baseada em análise de vulnerabilidades é um processo de análise feita durante o desenvolvimento de uma aplicação, onde devemos identificar os bens ou recursos que aplicação deve proteger e avaliar a necessidade de proteção em relação aos acessos de usuários aos recursos do sistema e sua possibilidade de ação/interação na aplicação.

Devemos ter em mente o ativo que pretendemos proteger e como desenvolvedores podem simular invasões na aplicação e exploração dos pontos de coleta de informações. Este processo deve ser repetido durante a análise, construção, teste e manutenção da aplicação. Continue lendo “Modelagem de software baseada em análise de vulnerabilidades”

Clusters: Disponibilidade a um custo acessível

Clusters são uma alternativa para empresas que buscam a segurança em sistemas de informação a um custo reduzido.

Clusters são uma alternativa para empresas que buscam a segurança em sistemas de informação a um custo reduzido.

Empresas e organizações de todo o mundo estão cada vez mais se preocupando com a segurança de seus dados e aplicações, além de integridade e disponibilidade de informações. Uma opção com um custo baixo e um bom desempenho é a montagem de clusters de alta disponibilidade. Continue lendo “Clusters: Disponibilidade a um custo acessível”

Segurança voltada para Redes Sociais

Compartilhar informações, ter acesso a pessoas de todo o mundo, fazer amizades. Até que ponto isso é SEGURO?

Compartilhar informações, ter acesso a pessoas de todo o mundo, fazer amizades. Até que ponto isso é SEGURO?

Como o tempo não para e sempre estamos em constante evolução, a internet segue o mesmo passo de atualização. E nós usuários que dependemos dessa ferramenta no cotidiano embarcamos nesta fase de mudanças. Poucos anos atrás a World Wide Web era uma simples fornecedora de informações, casualmente tornando nós meros consumidores, onde hoje esta realidade esta totalmente revertida. Hoje somos além de consumidores, somos colaboradores/informantes. Constantemente estamos contritbundo e colocando informações, e muitas vezes estas informações que disponibilizamos on-line são referentes a nossa vida pessoal. Continue lendo “Segurança voltada para Redes Sociais”

MemoryInjection e CodeInjection

Segurança em sistemas é hoje uma das áreas da informática que mais tira o sono de seus profissionais. Todos os dias novas técnicas, métodos e vítimas aparecem na internet, sendo estes desde pequenos estabelecimentos até corporações multinacionais e governamentais. Este artigo tem por objetivo abordar e trazer a compreensão de dois métodos de roubo e manipulação de dados MemoryInjection e CodeInjection. A melhor forma de se defender é conhecer. Continue lendo “MemoryInjection e CodeInjection”

Segurança em sistemas é hoje uma das áreas da informática que mais tira o sono de seus profissionais. Todos os dias novas técnicas, métodos e vítimas aparecem na internet, sendo estes desde pequenos estabelecimentos até corporações multinacionais e governamentais. Este artigo tem por objetivo abordar e trazer a compreensão de dois métodos de roubo e manipulação de dados MemoryInjection e CodeInjection. A melhor forma de se defender é conhecer. Continue lendo “MemoryInjection e CodeInjection”

Backup: Armazenamento e proteção

Quando falamos em Banco de Dados, uma das suas funções mais importantes é o Backup. Uma boa base de dados deve, além de armazenar dados, dar a opção de recuperar esses dados em caso de necessidade.

Quando falamos em Banco de Dados, uma das suas funções mais importantes é o Backup. Uma boa base de dados deve, além de armazenar dados, dar a opção de recuperar esses dados em caso de necessidade.

Para que possa ser recuperado ele deve ser salvo ou gravado em algum dispositivo, preferencialmente longe do servidor onde esta o banco de dados. Imagine a empresa onde você é responsável pelos dados sofrer algum tipo de sinistro e você ter feito o backup, mas deixado no mesmo local onde ocorreu o acidente? Não há necessidade de salvar os dados!! Continue lendo “Backup: Armazenamento e proteção”

Segurança aplicada a sistemas bancários

Os bancos mantêm fortes sistemas de segurança em seus computadores e nos programas de acesso via internet, mas infelizmente não têm como garantir a segurança do computador que o cliente usa.

Os bancos mantêm fortes sistemas de segurança em seus computadores e nos programas de acesso via internet, mas infelizmente não têm como garantir a segurança do computador que o cliente usa.

A maioria dos brasileiros simplesmente não suporta ir ao banco, ainda mais quando o motivo é o pagamento de alguma conta. Cada vez mais se usam os sistemas via internet para resolver as atividades diárias antes resolvidas somente nas agências. Esse acesso online vai desde uma pequena conferência de extrato até pagamentos e transferências. Continue lendo “Segurança aplicada a sistemas bancários”

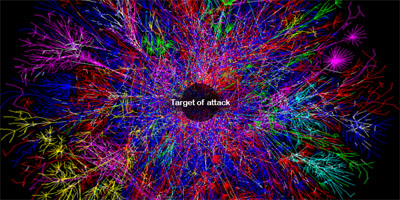

Botnets e DDos: Robôs a serviço do mal

O mundo tecnológico está cada vez mais automatizado, mas e quando essa tecnologia é usada para o mal?

O mundo tecnológico está cada vez mais automatizado, mas e quando essa tecnologia é usada para o mal?

Para todo o lado em que olhamos, podemos ver equipamentos, serviços e processos sendo automatizados. No mundo atual estamos cada vez mais dependentes destas tecnologias espalhadas dentro de celulares, escritórios, casa e carros. Como poderíamos fazer uma pesquisa simples na internet com milhares de opções sem que houvesse um meio automatizado de indexação e pesquisa? Ou após ajustes iniciais de um smartphone ele próprio se configurar baseado nas suas escolhas anteriores? Mas e quando esses recursos são utilizados de forma inadequada, por exemplo, para derrubar sites ou roubar dados de computadores infectados por vírus ou cavalos de tróia? Continue lendo “Botnets e DDos: Robôs a serviço do mal”